2019/8/2 更新 2019年8月1日(木)に、セブン&アイ・ホールディングスより2019年9月末での7payサービス終了がアナウンスされました。組織として発表した『3つの原因』を追記しております。

2019年7月1日からサービスを開始したセブンイレブンの独自キャッシュレス決済『7pay』が、不正アクセスによる被害を受けていることが分かりました。

知恵袋を探索していると

という投稿が多く見受けられます。

報道陣を招いたセブン・ペイ社長、セブン&アイ・ホールディングス社長の緊急会見はさらにセブンペイへの信頼を損なうものでした。

まず率直な感想として、決済を扱う事業の社長の発言ではありませんでした。

その後、新規登録/チャージ機能の廃止やパスワード一斉リセット等を行い事態の収拾を図ろうとしましたが、2019年9月末をもって「7pay」サービスは廃止することが8月1日に発表されています。

今日の記事では、不正アクセス問題に関連して以下の4点を整理します。

エンジニアから見た7payアプリケーションの問題点

会社組織としてのセキュリティリスクへの意識

New セブン&アイが発表した3つの原因

サービスの利用者が気を付けるべき点

目次

①7pay不正アクセスの概要

まずは不正アクセス発覚までの時系列と、サービス停止が発表された現在までの状況をまとめてみます。

不正アクセス発覚までの時系列

※以下に、報道機関向けに7payから発行された資料をベースに抜粋しています。

・7 月 1 日(月) サービス開始(セブン‐イレブンアプリ上に搭載)

・7 月 2 日(火) お客様より「身に覚えのない取引があった」旨のお問合せをいただく

・7 月 3 日(水) 各社ホームページへ「重要なお知らせ」を掲載

・7 月 4 日(木) 店舗レジ/セブン銀行 ATM からの現金チャージ利用を停止 新規会員登録を停止

・7 月 5 日(金) 「セキュリティ対策プロジェクト」の設置

・7 月 6 日(土) モニタリング体制の強化

・7 月 11 日(木) 外部 ID によるログイン停止

・7 月 30 日(火) 7iD のパスワードリセットの実施

・8 月 1日(木) サービス廃止を決定

・9 月 30 日(月) サービス廃止(予定)

「7pay(セブンペイ)」 サービス廃止のお知らせと これまでの経緯、今後の対応に関する説明について

サービス開始のわずか翌日から不正利用が始まっていたことが分かりますね。

犯行は中国の犯罪者集団の2人が逮捕されましたが、キャッシュレス決済が進む中国のグループからすると容易にセキュリティホールをつかれていたことになります。

結果として、サービス開始1カ月で7payの終了をアナウンスする結末となってしまいました。

被害内容

セブン・ペイ社が発表した被害状況ですが(試算)

808 人 / 38,615,473 円(7 月 31 日 17:00 現在)

報道機関向け資料から引用

試算とのことですが、およそ1000人近い被害がありそうです。

7pay社による1次対応

不正利用を受けて、以下の対応を行っています。

- ナビダイヤル(0570)ではなく、フリーダイヤル(0120)の設置。

- クレジットカードおよびデビットカードによるチャージを停止。

- 新規会員登録の停止。

緊急対応としては、元凶となる不正チャージをストップさせました。

さらにはカスタマーセンターとしての問い合わせを無償化。

新規会員登録の停止も併せて実施しています。

こちらの新規会員登録はなぜ停止せざるをえなかったのかは、7payアプリの問題点に深くかかわっているからです。

1次対応としては、カスタマー向けの窓口を設置したり、一部の機能を制限することによって、不正の穴をまずはふさごうとする施策を打ち出しました。

しかし、機能制限だけにとどまらず、7月30日には大規模な手法をとることになります。

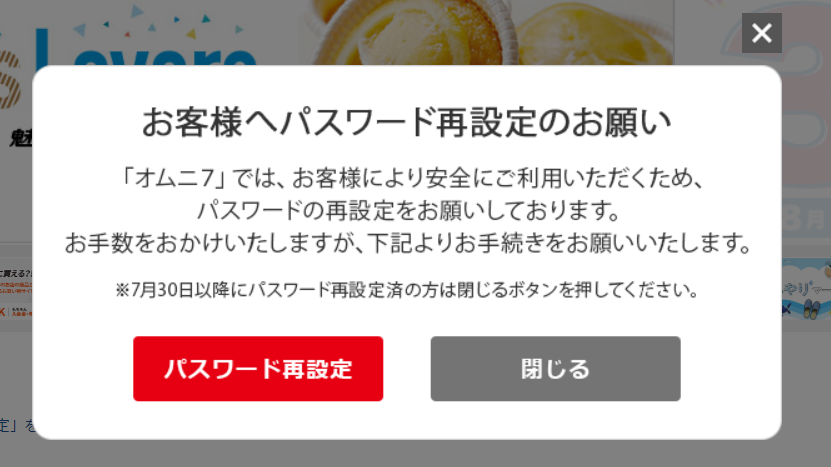

7iD(旧オムニ7会員ID)の一斉パスワードリセットを実施

7月30日には、7iDの一斉パスワードリセットが「いきなり」行われました。

7iDはセブン&アイ・ホールディングスが提供するサービスに、共通でログインできる認証情報のことです。

7iDを1つ作るだけで、セブンイレブンアプリやオムニ7といった各サービスに、同じ認証情報でログインできるものになります。

こちらを一斉リセットすることで、7iD利用者は大混乱になりました。

様々な混乱が.. ・パスワードの再設定メールが届かない・・

・7payを利用していないオムニ7利用者などにも影響が多発

こちらはSNS上では、7iDパスワード再設定の余波を受けた方を多く見受けられます。

セブンイレブン最悪!勝手にパスワードリセットして再設定させておいて、再設定のメールが来ると言っておきながら全然来ない。7iDが不一致なのか確認しようにもアプリが開けないので詰んでいる。24時間対応の電話はさっきから延々と話し中で繋がらない。

twitter @Jupingping

7ペイアプリ入れてなかったので関係ないと思いきや、西武デパートのネット通販も影響受けていてパスワード再設定余儀なくされる・・。メンド臭いので、上大岡出たついでに京急デパートでお中元系買い物済ませましたとさ

twitter @Rhone69650

このように、7pay利用者以外の7iD利用者にまで影響が出ています。

また、パスワードの再設定メールが来ないユーザも散見でき、セブン&アイ・ホールディングス全体のサービスレベルを低下する結果になりました。

次からはエンジニアの筆者から見た具体的な問題点を挙げていきます。

② エンジニアから見た7payアプリケーションの問題点

不正利用ができてしまったということは、何かしらのセキュリティホールが7payアプリケーションに存在していることを意味します。

7payを不正利用できたということは、以下の2点が直接的な問題です。

7payへのログイン(メールアドレスとパスワード)を許してしまった

チャージパスワードを突破されてしまった

どうやったらそんな簡単に突破されてしまうのでしょうか。

実際に7payを利用していて感じたセキュリティの甘さは以下の3点です。

- ログインパスワードの強度の低さ

- チャージパスワードのリトライ回数が無制限

- ログインパスワードは第三者が変更可能

こちらを1つ1つ説明していきます。

ログインパスワードの強度の低さ

まず1点目として、ログインパスワードのポリシーが弱いです。

決済周りを扱うサービスの場合、最低でも以下の要件が要求されるケースが多いです。

12文字以上、大文字、小文字のアルファベットと数字と記号を少なくとも1種類以上使う

7iDのパスワードポリシーはどうだったでしょうか?

- アルファベットの大文字・小文字を必ず1文字以上使用し、かつ数字か記号を組み合わせて9文字以上で入力してください

- 全角英数字、半角記号「¥、&、<、>、”、’、(半角スペース)」は使用できません

- 7iDと同じものは使用できません

7payに利用するにしては若干文字数が心もとなく、数字と記号もどちらかが任意となっています。

不正アクセスはバリエーションの総攻撃で仕掛けられるケースがほとんどです。

バリエーションの少なさは = 攻撃されやすさ

に繋がりやすいことになってしまうため、少しでも複雑なポリシーが必要となるのです。

チャージパスワードのリトライ回数が無制限

さぁ実際にアカウントを乗っ取られたとしても、不正利用まではもう一つ壁があります。

チャージと購入に際してパスワードを入力する

7payアプリの場合、このパスワード入力がなんと

何度もリトライし放題

になっていることが分かりました。

決済直前の認証は、通常であればミスを重ねると

時間を置いた再入力機能

ロック機能により入力不可となる機能

が働くケースが多いです。

しかし、7payでは何度もリトライができる状態になっていました。

これではアタックを防ぐことは難しいですよね。

ログインパスワードは第三者が変更可能

こちらは発生した事象で一番大きなセキュリティホールです。

パスワードの再設定には

- メールアドレス(会員ID)

- 電話番号

- 生年月日

が必要となっています。

そのうちの1つ、『生年月日』の仕様に問題がありました。

新規会員登録時に生年月日を未入力にでき、その場合はデフォルトで『2019/01/01』が自動登録される仕様になっていたのです。

会員登録時に必須でない項目は、ユーザはスルーするケースは少なくないでしょう。

セブンイレブンとしては、新規会員登録を簡略化できることをメリットにして、キャッシュレス決済マーケットへの参入遅れを取り戻したい意図が見受けられます。

しかし、こちらの「簡略化」が不正アクセスの一端となってしまいました。

攻撃する側としては

メールアドレスさえ入手することができれば、080(090)-4桁*桁の組み合わせの総攻撃で簡単に不正にアクセスできてしまうのです。

また、なぜかパスワード再設定の通知を、会員ID以外の任意のメールアドレスに送信可能となっています。

そのため攻撃者のメールアドレスに自由に再設定メールが送れるようになっているのです。

アカウントを乗っ取る手段を提供しているようにしか思えません。

このように、不正アクセス攻撃に対しては大きい脆弱性があったと言って間違いないでしょう。

③オンライン決済事業へのセキュリティ認識の欠如

アプリケーションとしての甘さももちろん今回の不正アクセスの原因ですが、根本的にセブン・ペイ社がオンライン決済に対する認識の甘さを見受けられました。また、過去に発生した他者サービスの不正アクセスの原因となった点についても、自社に取り込んでいない点が非常に気になるところです。

小林社長の会見から見る企業のセキュリティ意識

7月4日に不正アクセスを受けて、セブン・ペイ社の小林社長らが緊急会見を開きました。

以下はその一部を切り取ったものです。

「二段階認証……?」「7iDとセブンイレブンアプリがあって、その一機能として7Payが7月1日から入った、基本的にそれらとの連携・登録という形になっているので、『二段階うんぬん』と同じ土俵で比べられるのか認識できない」

7月4日記者会見より一部抜粋

これはセキュリティの強化として記者からの質問に対する返答になります。

この発言は実はかなり問題です。

会社組織のトップが基本用語である二段階認証を把握していなかった

ことになるからです。

現在のキャッシュレス決済を支えるのはまずは『サービス信用』の構築が第一です。

銀行口座と連携させる必要があるのですから、セキュリティに関する知識は必須の仕組みと言えます。

そんな中で会社組織のトップが認識していないということは、セブン・ペイ社自体への信用を損なう要因になってしまうのです。

過去の不正利用の脆弱性を把握していない?

キャッシュレス決済の普及は進んできており、7payに先駆けてPayPay等が以前よりサービスを開始していました。

その先駆者達も順風満帆ではなく、不正利用の被害に合っています。

例えばPayPayでは

セキュリティコードの入力がリトライ上限がない

ことが原因で不正利用につながりました。

今回の7pay不正利用でも全く同じことが起きています。

キャッシュレス決済のセキュリティノウハウは今後も蓄積されていくとは思いますが、先だってサービスを開始したPayPayのケースを考慮していない点は、組織として非常に意識の甘さがあると言えます。

④セブン&アイが発表した3つの原因

2019/8/2 追加 2019年8月1日(木)に公表された報道機関向けの資料にて、不正アクセス問題について『3つの原因』が公表されました。

以下の3つが不正アクセス問題の原因として挙げられています。

- 7pay に関わるシステム上の認証レベルについて

- 7pay の開発体制について

- 7pay におけるシステムリスク管理体制について

1つ1つ見ていきましょう。

システム自体の脆弱性

脆弱性としては、今よく耳にする2段階認証の非導入やアタック攻撃に対する備えが不十分でなかったことをあげています。

開発当初より様々な観点から議論、検証を進めたものの、最終的に「複数端末からのログ インに対する対策」や「二要素認証等の追加認証の検討」が十分でなく、『リスト型アカウント ハッキング』に対する防御力を弱めたと考えております。

「7pay(セブンペイ)」 サービス廃止のお知らせと これまでの経緯、今後の対応に関する説明について

そもそものセキュリティ検証が十分ではなく、決済サービスに備わってしかるべき認証機構やファイヤウォールの構築ができていなかったようです。

7pay の開発体制について

2点目は、7payの開発体制についてです。

7pay のシステムの開発には、グループ各社が参加しておりましたが、システム全体の最適化 を十分に検証できていなかった点が今回の事案を引き起こした原因の 1 つではないかと認識しており、この点について、今後、更なる検証が必要と考えております

「7pay(セブンペイ)」 サービス廃止のお知らせと これまでの経緯、今後の対応に関する説明について

システムの核となる「開発」ですが、こちらは検証不足もありますが「ファミペイ」や先駆けとしてリリースされているQRコード決済の普及から焦ってリリースをしてしまったニュアンスに感じました。

国内の最大ライバルであるファミリーマートの決済リリースに間に合わせたことや、nanaco のポイント還元率を下げて7payの利用を促すようにしたことからも、相当気合いは入っていました。

ただ、政治的な枠組みに囚われ、システム自体の品質まで担保できていませんでした。こちらは深く反省してほしい点ですね。

システムリスク管理体制について

こちらは開発体制と少し似ていますが、家を建てたあとの家の安全性まではきちんと確認していなかったという主旨になります。

セブン・ペイにおける、リスク管理上、相互検証、相互牽制の仕組みが十分に機能していた か、今後更なる検証が必要と考えております。 当社は、本事案が発生するに至った「組織および意思決定等のガバナンス上の背景」を客観 的に検証し、原因究明および再発防止策の策定等を行うため、弁護士を中心とする検証チーム を設置いたしました。今後は、検証チームによる結果検証を踏まえ、再発防止に向け、必要な 対応を図ってまいります。

「7pay(セブンペイ)」 サービス廃止のお知らせと これまでの経緯、今後の対応に関する説明について

これらの原因は報道向けのものですので、実際にどうであったかは内部での話にとどまります。

ただ、利用者側としてもこれからのキャッシュレス社会ではリテラシーを持ってサービスを利用していきたいですよね。

⑤サービス利用者が注意すること

おすすめのセキュリティ対策一覧

これまで起きている問題を踏まえて、パスワードのセキュリティ強化や認証方式を見直してみましょう。

ポイント

- パスワードは小文字、大文字、数字、記号を組み合わせて12文字以上で設定する

- パスワードは他サービスで利用しているものを流用しない

- セキュリティコードの認証等は、第三者のサービスを利用するべ(LINE認証や、ワンタイムパスワード等)

7pay自体は9月で廃止されますが、それまではセブンイレブンで残高分は問題なく使えます。

9月末までに残額を使い切るか、払い戻しを受けるか少し迷うところです。

最後までお付き合い頂きありがとうございました。